Personenbezogene Daten und Privatsphäre schützen

| Site: | Soteria H2020 awareness training |

| Course: | E-Training für persönliches Datenmanagement und Datenschutz |

| Book: | Personenbezogene Daten und Privatsphäre schützen |

| Printed by: | Guest user |

| Date: | Wednesday, 4 February 2026, 4:13 PM |

1. Warum ist das wichtig?

Durch die Identifizierung unserer Geräte, über Apps und mithilfe von Cookies werden Daten über unser Verhalten und unsere Vorlieben gesammelt. Damit wird personalisierte Werbung ermöglicht, aber auch Diskriminierung und Manipulation. In diesem Zusammenhang weisen Beispiele aus der jüngsten Vergangenheit auch auf gesellschaftspolitische Gefahren hin.

Personenbezogene Daten sind Informationen über eine Person, die zu ihrer Identifizierung verwendet werden können, wie z. B. ihr Name, ihre Adresse oder ihr Geburtsdatum.

Schutz der Privatsphäre bezieht sich auf die Möglichkeit einer Person, ihre persönlichen Daten vor unbefugtem Zugriff und unbefugter Nutzung zu schützen.

Der Schutz der Privatsphäre ermöglicht es jeder Person zu kontrollieren, wie Ihre persönlichen Daten gesammelt, verwendet und weitergegeben werden. Dadurch kann missbräuchliche Verwendung von persönlichen Daten verhindert werden.

In unserer zunehmend digitalen Welt gewährleistet der Schutz der Privatsphäre auch die Wahrung der persönlichen Freiheit, Sicherheit und Autonomie.

Wenn Sie mehr zu einem bestimmten Thema erfahren wollen, wählen Sie bitte im Inhaltsverzeichnis rechts das entsprechende Thema.

1.1. Schützenswerte Daten

Wenn Sie Ihre Privatsphäre schützen wollen, ist es zunächst erforderlich zu definieren, in welchen Fällen es sich um schützenswerte Daten handelt.

Grundsätzlich sind Daten schützenswert, die für sich oder durch Verknüpfung mit anderen Daten bei missbräuchlicher Verwendung Schaden verursachen können. Das können personenbezogene Daten (z. B. PIN, TAN, Gesundheitsdaten, ...) sein, oder auch sachbezogene (z. B. Einstellung für Alarmanlage, Firmengeheimnisse, ...).

Detailliertere Informationen erhalten Sie auch hier: https://www.onlinesicherheit.gv.at/Themen/Praevention/Privatsphaere-schuetzen/Schuetzenswerte-Daten.html

1.2. Umgang mit personenbezogenen Daten

Viele Personen sind zur Weitergabe personenbezogener Daten an

Service-Anbieter und Unternehmen bereit, wenn sie dafür adäquate

Gegenleistungen, wie z. B. kostenlose E-Mail-Konten, Rabatte,

unbegrenzten Cloud-Speicher etc., erhalten.

Sie sollten nur Dienste

nützen, welche Sie auch tatsächlich benötigen und dabei so wenige Daten

wie möglich übermitteln und deren Weitergabe einschränken.

Detailliertere Informationen erhalten Sie auch hier: https://www.onlinesicherheit.gv.at/Themen/Praevention/Privatsphaere-schuetzen/Umgang-mit-persoenlichen-Daten.html

1.3. Werbung, Manipulation, Diskriminierung

Personalisierte Werbung und Inhalte: Unternehmen und Plattformen sammeln Daten über Benutzer, um personalisierte Werbung und Inhalte bereitzustellen. Dies kann jedoch dazu führen, dass Benutzer in Filterblasen gefangen werden, in denen sie nur bestimmte Informationen und Meinungen sehen, während abweichende Ansichten ausgeblendet werden. Dadurch kann die Vielfalt der Meinungen eingeschränkt und eine Manipulation der Wahrnehmung bestimmter Themen erreicht werden.

Preisdiskriminierung: Durch die Analyse von Benutzerdaten können Unternehmen unterschiedliche Preise und Angebote basierend auf individuellen Profilen und Verhaltensweisen festlegen. Dies kann zu Preisdiskriminierung führen, bei der bestimmte Benutzergruppen höhere Preise für Produkte oder Dienstleistungen zahlen müssen, während andere Gruppen bevorzugte Angebote erhalten.

Diskriminierung bei der Jobsuche und Kreditvergabe: Wenn Unternehmen Bewerberprofile auf der Grundlage von Benutzerdaten analysieren, besteht die Gefahr der Diskriminierung bei der Jobsuche. Wenn beispielsweise Informationen wie Geschlecht, Alter oder ethnische Zugehörigkeit in die Analyse einbezogen werden, könnten bestimmte Bewerber benachteiligt werden. Gleiches gilt für die Kreditvergabe, bei der Daten zur Bewertung der Kreditwürdigkeit verwendet werden können.

Manipulation von Wahlen und politischer Meinungsbildung: Die Sammlung von Benutzerdaten ermöglicht es, gezielte politische Botschaften an bestimmte Zielgruppen zu senden. Dies kann dazu führen, dass politische Meinungen manipuliert oder verstärkt werden, indem Informationen gezielt ausgewählt oder verzerrt werden, um bestimmte politische Ziele zu erreichen. Das bekannteste Beispiel dafür ist der Cambridge Analytica-Skandal, bei dem die Daten von Millionen von Facebook-Nutzern für politische Zwecke missbraucht wurden.

Überwachung und staatliche Kontrolle: Regierungen können gesammelte Benutzerdaten verwenden, um Bürger zu überwachen, politische Dissidenten zu verfolgen oder Bürgerrechte einzuschränken. Dies kann zu einem Klima der Angst und Selbstzensur führen, da die Privatsphäre und Freiheit der Menschen beeinträchtigt werden.

2. Wie mache ich das?

Durch Ihr Verhalten und entsprechende Einstellungen in Ihren Geräten und Apps können Sie Ihre Privatsphäre schützen.

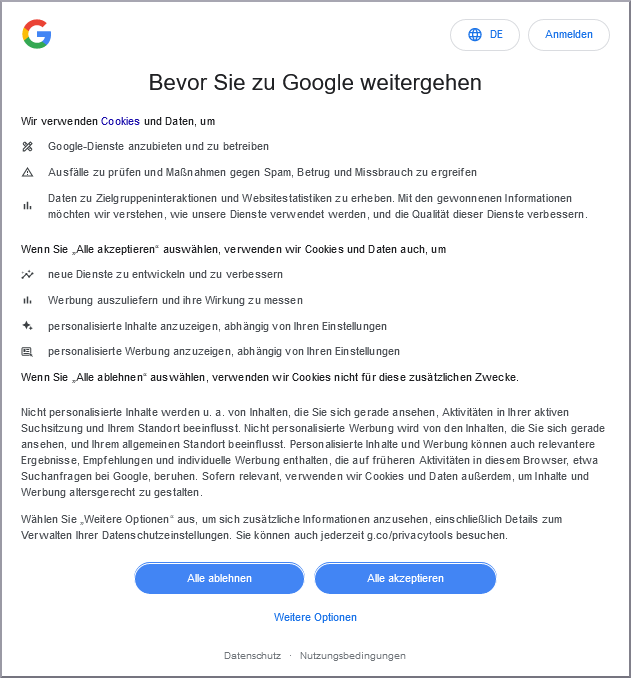

Cookies

Sie haben die Wahl! Sie können Cookies ablehnen oder nur notwendige Cookies akzeptieren.

Je mehr Cookies sie akzeptieren, umso genauer wird das über Sie erstellte Profil.

Browser-Einstellungen

Mit folgenden Browser-Einstellungen können Sie Ihre Privatsphäre schützen.

Private Fenster Nach dem Schließen von Privaten Fenstern werden z. B. Cookies gelöscht.

Browser-Daten beim Schließen löschen Sie legen fest, welche Daten beim Beenden des Browsers gelöscht werden sollen.

Privatsphäre-Einstellungen auf Geräten

Tracking zulassen oder ablehnen

Berechtigungen für Apps anpassen wie z. B. Zugriff auf Standort, Kamera, Mikrofon, Fotos, Kontakte

2.1. Cookies

Was ist ein Cookie?

Ein Cookie ist eine kleine Textdatei, die eine Website auf dem Gerät einer Person (Computer, Smartphone usw.) speichert, wenn diese die Website besucht. Das Cookie wird verwendet, um sich die Präferenzen des Nutzers, Anmeldeinformationen und andere Daten zu merken, die die Website verwenden kann, um die Erfahrung des Nutzers zu personalisieren. Cookies können zeitlich begrenzt sein (Sitzungscookies) oder für einen längeren Zeitraum bestehen bleiben (permanente Cookies). Cookies sind eine gängige Technologie, die von vielen Websites verwendet wird, um ein besseres und persönlicheres Surferlebnis zu bieten, Werbung zu personalisieren, aber auch um genaue Profile von Personen zu erstellen. In der Folge werden derartige Profile oft weiterverkauft.

Einstellungen für Cookies

Üblicherweise können Sie:

Alle akzeptieren

Nur notwendige Cookies akzeptieren

Alle ablehnen

Nur Auswahl akzeptieren

Beispiele für Auswahlmöglichkeiten

2.4. Sicherung Ihrer Daten

Die Betriebssysteme Windows, ios, oder Android bieten Ihnen die Möglichkeit Ihre Daten oder Teile davon in der jeweiligen Cloud des Anbieters zu speichern.

Sie können Ihre Daten auf auf externen Medien wie USB-Stick oder Externe Festplatte speichern.

Die wichtigsten Grundsätze der Datensicherung lassen sich wie folgt zusammenfassen:

- Regelmäßigkeit: Daten sollten regelmäßig gesichert werden, um sicherzustellen, dass aktuelle und wichtige Informationen nicht verloren gehen. Die Häufigkeit der Sicherungen hängt von der Art der Daten und der Häufigkeit ihrer Änderung ab. Es ist ratsam, einen festen Zeitplan für die Datensicherung festzulegen.

- Redundanz: Es ist wichtig, mehrere Kopien der Daten zu erstellen und sie an verschiedenen Standorten aufzubewahren. Dadurch wird sichergestellt, dass im Falle eines Hardwareausfalls, Diebstahls oder einer Katastrophe wie einem Brand immer eine alternative Kopie der Daten verfügbar ist.

- Überprüfung: Es ist essentiell, regelmäßig die Integrität und Wiederherstellbarkeit der gesicherten Daten zu überprüfen. Dadurch wird sichergestellt, dass die Backups ordnungsgemäß funktionieren und die Daten korrekt wiederhergestellt werden können, falls dies erforderlich ist.

- Sicherheit: Gesicherte Daten sollten vor unbefugtem Zugriff geschützt werden. Dies kann durch Verschlüsselungstechniken erreicht werden, um sicherzustellen, dass nur autorisierte Personen auf die Daten zugreifen können. Zusätzlich sollten Sicherungsmedien sicher aufbewahrt werden, um Diebstahl oder Verlust zu verhindern.

- Diversifizierung: Es ist ratsam, verschiedene Arten von Datensicherungstechnologien und -medien zu verwenden, um die Daten vor verschiedenen Bedrohungen zu schützen. Dies kann die Verwendung von Cloud-Speicher, externen Festplatten, Bandlaufwerken oder Netzwerkspeichern umfassen. Durch die Diversifizierung der Sicherungsmethoden wird das Risiko verringert, dass alle Kopien der Daten gleichzeitig gefährdet sind.

- Dokumentation: Es ist wichtig, eine klare Dokumentation der Datensicherungsstrategie zu führen. Diese Dokumentation sollte Informationen über den Zeitplan der Sicherungen, die verwendeten Technologien, die Speicherorte und die Verantwortlichkeiten enthalten. Dadurch wird sichergestellt, dass die Datensicherung effektiv verwaltet und im Falle eines Ausfalls schnell reagiert werden kann.

Diese Grundsätze bilden das Grundgerüst einer effektiven Datensicherungsstrategie. Durch die Einhaltung dieser Grundsätze können Unternehmen und Einzelpersonen sicherstellen, dass ihre Daten geschützt und im Bedarfsfall wiederhergestellt werden können.

3. Weiterführende Erklärungen

In diesem Kapitel gibt es weiterführende Erklärungen zu bestimmten Themen.

Bitte wählen Sie aus dem Inhaltsverzeichnis auf der rechten Seite.

3.1. Privatsphäre-Einstellungen

Auf Ihren Geräten können Sie Privatsphäre-Einstellungen aktivieren und Ihren Bedürfnissen anpassen. Dabei haben Sie die Möglichkeit, Ihre Einstellungen in Apps, Betriebssystemen, Browsern, Online-Diensten, Social Media-Accounts oder Suchmaschinen individuell zu ändern.

3.2. Ortungsdienste

Wenn Sie Ortungsdienste/Standortzugriff aktivieren, wird über GPS und WLAN-Ortung der aktuelle Standort Ihres Geräts ermittelt. Damit ist meistens auch Ihr persönlicher Aufenthaltsort bestimmbar.

Ein Ortungsdienst ist beispielsweise das Global Positioning System (GPS), aber auch Wi-Fi-Ortung über das WLAN-Signal ist möglich.

Die Aktivierung der Ortungsdienste auf Ihrem Smartphone hat sowohl Vorteile als auch Nachteile. Einige der wichtigsten Auswirkungen sind:

Vorteile:

- Verbesserte Navigation: Der Ortungsdienst ermöglicht es Ihnen, schnell und einfach von einem Ort zum anderen zu navigieren.

- Bessere Sicherheit: Wenn Ihr Smartphone gestohlen wird, können Sie es mithilfe des Ortungsdienstes lokalisieren.

- Bessere Personalisierung: Einige Apps verwenden den Ortungsdienst, um personalisierte Empfehlungen und Angebote zu erstellen, basierend auf Ihrem Standort.

- Mehr Komfort: Einige Funktionen, wie die automatische Anpassung der Zeitzone, können automatisch durch den Ortungsdienst aktiviert werden.

Nachteile:

- Einschränkung der Privatsphäre: Wenn der Ortungsdienst aktiviert ist, können Apps Ihren Standort verfolgen und aufzeichnen, was Ihre Privatsphäre beeinträchtigen kann.

- Erhöhter Akkuverbrauch: Der Ortungsdienst kann den Akku Ihres Smartphones schneller entladen.

- Datenaufzeichnung: Wenn der Ortungsdienst aktiviert ist, kann Ihr Standort und die damit verbundenen Daten von Ihrem Smartphone aufgezeichnet und möglicherweise von Dritten verwendet werden.

- Verfolgung durch Dritte: Wenn der Ortungsdienst aktiviert ist, kann Ihr Standort von Dritten verfolgt werden, was zu Sicherheitsbedenken führen kann.

3.3. Cloud-Dienste

Cloud-Dienste sind Online-Dienste, die es Benutzern ermöglichen, Dateien, Anwendungen, Datenbanken und andere Ressourcen in einer externen Cloud-Infrastruktur zu speichern und zu nutzen. Anstatt diese Ressourcen auf dem lokalen Computer oder Server des Benutzers zu speichern, werden sie auf Servern in einem entfernten Rechenzentrum gespeichert und über das Internet zugänglich gemacht.

Cloud-Dienste bieten eine Reihe von Vorteilen. Einer der wichtigsten Vorteile ist die Flexibilität, die sie bieten. Da Benutzer auf ihre Daten und Anwendungen von jedem Ort mit Internetzugang aus zugreifen können, können sie von jedem Gerät aus arbeiten, sei es ein Computer, Tablet oder Smartphone. Darüber hinaus können sie jederzeit und überall auf ihre Daten zugreifen, solange sie eine Verbindung zum Internet haben.

Ein weiterer Vorteil von Cloud-Diensten ist, dass sie oft skalierbar sind. Benutzer können ihre Nutzung nach Bedarf erhöhen oder verringern, je nachdem, wie viel Speicherplatz oder Rechenleistung sie benötigen. Dies bedeutet, dass sie nur für die Ressourcen bezahlen müssen, die sie tatsächlich nutzen, anstatt für eine feste Menge an Speicherplatz oder Rechenleistung zu bezahlen.

Darüber hinaus bieten Cloud-Dienste oft automatische Backups und Wiederherstellungsoptionen, die die Sicherheit und Verfügbarkeit von Daten und Anwendungen verbessern können. Benutzer müssen sich keine Gedanken darüber machen, wie sie ihre Daten sichern und wiederherstellen können, da diese Funktionen in der Regel automatisch durch den Cloud-Dienst bereitgestellt werden.

Insgesamt bieten Cloud-Dienste eine einfache, flexible und skalierbare Möglichkeit, Daten und Anwendungen zu speichern und zu nutzen, was sowohl für Privatanwender als auch für Unternehmen von Vorteil sein kann.

Trotz der vielen Vorteile haben Cloud-Dienste auch einige Nachteile, die beachtet werden sollten. Einige der wichtigsten Nachteile sind:

- Abhängigkeit von der Internetverbindung: Cloud-Dienste erfordern eine stabile und schnelle Internetverbindung, um effektiv genutzt werden zu können. Wenn die Internetverbindung ausfällt oder instabil ist, kann dies zu Verzögerungen oder sogar zum vollständigen Verlust des Zugriffs auf die Daten und Anwendungen führen.

- Datensicherheit: Wenn Daten auf einem Cloud-Server gespeichert werden, sind sie für Dritte zugänglich, was das Risiko von Datenverlust, -diebstahl oder -manipulation erhöht. Es gibt jedoch Maßnahmen, die Benutzer ergreifen können, um ihre Daten sicher zu halten, z.B. starke Passwörter verwenden und Zwei-Faktor-Authentifizierung aktivieren.

- Datenschutz: Ein weiteres Problem im Zusammenhang mit Cloud-Diensten ist der Datenschutz. Einige Benutzer sind besorgt darüber, dass ihre persönlichen Daten auf Cloud-Servern gespeichert werden und von Dritten oder sogar von Regierungsbehörden eingesehen werden können.

- Kosteneffektivität: Obwohl Cloud-Dienste oft skalierbar und flexibel sind, können sie auf lange Sicht teuer sein, insbesondere für Unternehmen, die große Mengen an Daten oder Rechenleistung benötigen.

- Beschränkte Kontrolle: Wenn Daten auf einem Cloud-Server gespeichert werden, haben Benutzer oft begrenzte Kontrolle darüber, wie diese Daten gespeichert, gesichert oder wiederhergestellt werden. Dies kann zu Problemen führen, wenn es um die Einhaltung von Datenschutz- oder Compliance-Anforderungen geht.

Insgesamt sollten Benutzer die Vor- und Nachteile von Cloud-Diensten sorgfältig abwägen, bevor sie sich für die Nutzung entscheiden. Wenn die Vorteile die Nachteile überwiegen und geeignete Sicherheitsvorkehrungen getroffen werden, können Cloud-Dienste eine nützliche und effektive Möglichkeit sein, Daten und Anwendungen zu speichern und zu nutzen.

3.4. Begriffe

Clickbait, Clickbaiting

Mit Clickbaiting (von englisch Click und bait, Köder) wird medienkritisch eine Praxis bezeichnet, Inhalte im World Wide Web anzupreisen, um mehr Seitenabrufe und damit unter anderem mehr Werbeeinnahmen durch Internetwerbung, Abonnements von Bezahlinhalten hinter einer Paywall oder eine größere Markenbekanntheit der Zielseite bzw. des Autors zu erzielen.

Ein Clickbait besteht in der Regel aus einer Überschrift und einem Teaser, die eine sogenannte Neugierlücke (englisch curiosity gap) entstehen lassen. Sie teilen dem Leser gerade genügend Informationen mit, um ihn neugierig zu machen, aber nicht ausreichend, um diese Neugier auch zu befriedigen, ähnlich einem Cliffhanger. Die Überschrift kann durch grafische Elemente mit gleicher Funktion ergänzt oder ersetzt werden.

Die hinter einem Clickbait liegenden Artikel sind üblicherweise gut mit Einrichtungen zum schnellen Teilen in sozialen Netzwerken ausgestattet, was die Zugriffszahlen ebenso erhöht.