Protección de datos personales y privacidad.

| Site: | Soteria H2020 awareness training |

| Course: | Formación electrónica para la gestión de datos personales y privacidad |

| Book: | Protección de datos personales y privacidad. |

| Printed by: | Guest user |

| Date: | Friday, 31 October 2025, 5:49 PM |

1. ¿Por qué es importante?

Identificando nuestros dispositivos mediante aplicaciones y con la ayuda de las cookies, se recopilan datos sobre nuestro comportamiento y preferencias. Esto permite una publicidad personalizada, pero también abre la puerta a la discriminación y la manipulación. En este contexto, los ejemplos del pasado reciente también apuntan a peligros sociopolíticos.

Los datos personales hacen referencia a la información específica sobre persona y pueden utilizarse para identificarla, como su nombre, dirección o fecha de nacimiento.

La privacidad se refiere a la capacidad de una persona para proteger su información personal del acceso y uso no autorizados.

La protección de la privacidad permite a cada persona controlar cómo se recopila, utiliza y comparte su información personal. Esto puede evitar el uso indebido de los datos personales.

En un mundo cada vez más digitalizado, la protección de la privacidad también garantiza la preservación de la libertad, la seguridad y la autonomía personal.

Si desea saber más sobre un tema concreto, seleccione el tema correspondiente en el índice de la derecha.

1.1. Datos que merece la pena proteger

Si desea proteger su privacidad, primero es necesario determinar qué datos merecen ser protegidos.

Generalmente, los datos que requieren protección son aquellos que, si se usan de manera incorrecta, pueden resultar perjudiciales, ya sea de manera individual o combinados con otros datos. Estos pueden ser datos personales (por ejemplo, PIN, datos de salud, ...) o datos de interés (por ejemplo, configuración del sistema de alarma, secretos empresariales, ...).

También puede encontrar información más detallada aquí: https://www.aepd.es/

1.2. Tratamiento de datos personales

Muchas personas están dispuestas a compartir datos personales con proveedores de servicios y empresas si a cambio reciben beneficios adecuados, como cuentas de correo electrónico gratuitas, descuentos o almacenamiento ilimitado en la nube.

Solo debería utilizar los servicios que realmente necesite, compartiendo los mínimos datos posible y restringiendo su divulgación.

También puede encontrar información más detallada aquí: https://www.aepd.es/areas-de-actuacion/internet-y-redes-sociales/protege-tu-privacidad

1.3. Publicidad, manipulación, discriminación

-

Publicidad y contenidos personalizados: Las empresas y plataformas recopilan datos sobre los usuarios para ofrecer publicidad y contenidos personalizados. Sin embargo, esto puede llevar a que los usuarios queden atrapados en filtros en las que sólo ven determinada información y opiniones, ocultando las opiniones discrepantes. Esto puede limitar la diversidad de opiniones y manipular las percepciones sobre determinados temas.

-

Discriminación de precios: Mediante el análisis de los datos de los usuarios, las empresas pueden establecer precios y ofertas diferentes en función de los perfiles y comportamientos individuales. Esto puede dar lugar a una discriminación de precios, en la que determinados grupos de usuarios tengan que pagar precios más altos por productos o servicios, mientras que otros grupos reciben ofertas preferentes.

-

Discriminación en la búsqueda de empleo y en la concesión de préstamos: Cuando las empresas analizan los perfiles de los solicitantes basándose en los datos de los usuarios, existe un riesgo de discriminación en la búsqueda de empleo. Por ejemplo, si en el análisis se incluye información como el sexo, la edad o la etnia, algunos solicitantes podrían verse excluidos del proceso de selección. Lo mismo se aplica a los préstamos, donde los datos pueden ser utilizados para evaluar la solvencia.

-

Manipulación de las elecciones y de la opinión política: La recopilación de datos de los usuarios permite enviar mensajes políticos dirigidos a audiencias específicas. Esto puede llevar a manipular o amplificar las opiniones políticas dirigiendo o distorsionando la información para lograr objetivos políticos específicos. El ejemplo más conocido es el escándalo de Cambridge Analytica, en el que los datos de millones de usuarios de Facebook se utilizaron indebidamente con fines políticos.

-

Vigilancia y control gubernamental: Los gobiernos pueden utilizar los datos recopilados de los usuarios para vigilar a los ciudadanos, perseguir a los disidentes políticos o restringir los derechos civiles. Esto puede generar miedo y autocensura, ya que la privacidad y la libertad de las personas se ven comprometidas.

2. ¿Cómo lo hago?

Puede proteger su privacidad a través de su comportamiento y con una configuración adecuada de sus dispositivos y aplicaciones.

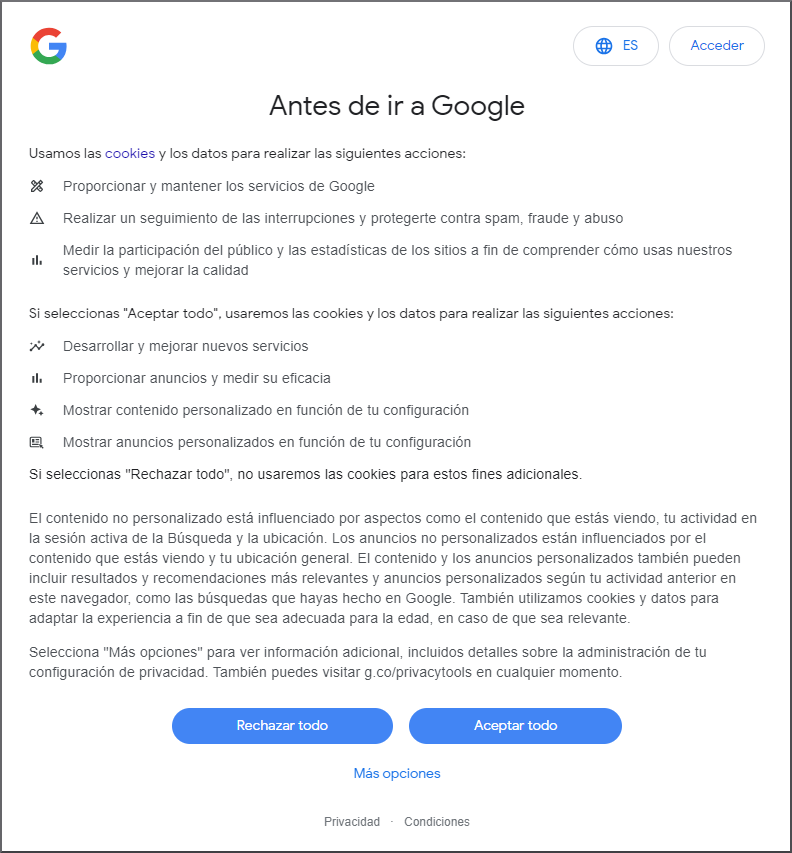

Cookies

¡Usted puede elegir! Puede rechazar Cookies o aceptar sólo las Cookies necesarias.

Cuantas más cookies acepte, más preciso será su perfil.

Configuración del navegador

Puede proteger su privacidad modificando los ajustes del navegador.

Ventanas de incógnito

Después de cerrar las Ventanas de incógnito, por ejemplo, se borran las cookies.

Borrar los datos del navegador

Defina qué datos deben borrarse cuando se cierra el navegador.

Ajustes de privacidad en los dispositivos

Seguimiento

Permita o deniegue el seguimiento.

Permisos

Personalice los permisos de las aplicaciones, como acceso a la ubicación, la cámara, el micrófono, las fotos o los contactos.

2.1. Cookies

¿Qué es una cookie?

Una cookie es un pequeño archivo de texto que un sitio web almacena en el dispositivo de una persona (ordenador, smartphone, etc.) cuando lo visita. Las cookies se utilizan para recordar las preferencias del usuario, la información de inicio de sesión y otros datos que el sitio web puede utilizar para personalizar la experiencia del usuario. Las cookies pueden ser temporales (cookies de sesión) o permanecer durante un largo periodo de tiempo (cookies persistentes). Las cookies son una tecnología común utilizada por muchos sitios web para proporcionar una experiencia de navegación más completa y personalizada, para individualizar la publicidad, pero también para crear perfiles precisos de los individuos. Estos perfiles suelen revenderse después.

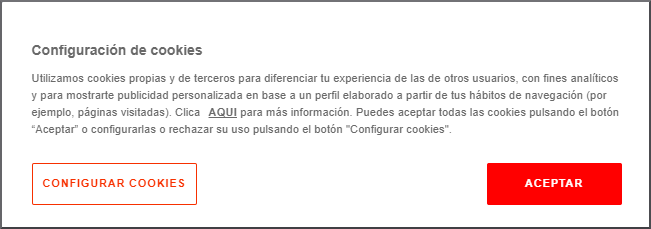

Configuración de las cookies

Normalmente usted puede:

Aceptar todo

Aceptar sólo las cookies necesarias

Rechazar todo

Aceptar sólo la selección

Ejemplos de las opciones:

2.4. Copia de Seguridad de sus datos

Los sistemas operativos Windows, iOS o Android le ofrecen la posibilidad de guardar sus datos o parte de ellos en la nube del proveedor que usted seleccione.

Puede guardar sus datos en soportes externos como memorias USB o discos duros externos.

Los aspectos más importantes sobre la copia de seguridad de datos pueden son los siguientes:

- Regularidad: Es recomendable hacer copias de seguridad de los datos con regularidad para garantizar que no se pierda la información actual e importante. La frecuencia de las copias de seguridad depende del tipo de datos y de la frecuencia con la que cambian. Es aconsejable establecer un calendario fijo para realizar las copias de seguridad.

- Redundancia: Es importante hacer varias copias de los datos y guardarlas en diferentes lugares. Esto garantiza que siempre haya disponible una copia alternativa en caso de fallo del hardware, robo o un desastres inesperados, como un incendio.

- Verificación: Es esencial comprobar periódicamente la integridad y recuperabilidad de los datos de las copias de seguridad. Esto garantiza que las copias de seguridad funcionen correctamente y que los datos pueden restaurarse correctamente en caso necesario.

- Seguridad: Los datos de la copia de seguridad deben estar protegidos del acceso no autorizado. Esto puede lograrse mediante técnicas de cifrado para garantizar que sólo las personas autorizadas puedan acceder a los datos. Además, los soportes de las copias de seguridad deben almacenarse de forma segura para evitar robos o pérdidas.

- Diversificación: Es aconsejable utilizar diferentes tipos de tecnologías al realizar las copias de seguridad para protegerlas de las distintas amenazas. Esto puede incluir el uso de almacenamiento en la nube, discos duros externos, o almacenamiento en red. Diversificar los métodos de almacenamiento reduce el riesgo de que todas las copias de seguridad se vean afectadas al mismo tiempo.

- Documentación: Es importante mantener una documentación clara sobre la estrategia de almacenamiento de las copias de seguridad. Esta documentación debe incluir información sobre el calendario de copias de seguridad, las tecnologías utilizadas, los lugares de almacenaje y las responsabilidades. Esto garantizará una gestión eficaz de las copias de seguridad y una respuesta rápida en caso de fallo.

Estos aspectos constituyen la base fundamental para una estrategia eficiente en la protección de datos. Si siguen estos principios, las empresas y los particulares podrán garantizar que sus datos estarán protegidos y podrán restaurarse cuando sea necesario.

3. Explicaciones adicionales

Este capítulo ofrece explicaciones adicionales sobre la protección de datos-

Seleccione el tema que desee en el índice de la derecha.

3.1. Ajustes de privacidad

Puede activar los ajustes de privacidad de sus dispositivos y adaptarlos a sus necesidades. Tiene la posibilidad de cambiar la configuración de sus aplicaciones, sistemas operativos, navegadores, servicios en línea, cuentas de redes sociales o motores de búsqueda.

3.2. Servicios de ubicación

Al activar los servicios de ubicación o acceso a la ubicación, se determina la ubicación actual de su dispositivo a través del GPS y WLAN. Esto generalmente permite determinar su ubicación personal. Un servicio de ubicación puede ser, por ejemplo, el Sistema de Posicionamiento Global (GPS), pero también es posible la localización Wi-Fi a través de la señal WLAN.

La activación de la ubicación en su teléfono móvil (smartphone) tiene tanto ventajas como desventajas. Algunas de las más importantes son:

Ventajas:

- Navegación mejorada: El servicio de ubicación le permite navegar rápida y fácilmente de un lugar a otro.

- Mayor seguridad: Si le roban el smartphone, podrá localizarlo utilizando el servicio de ubicación.

- Mejor personalización: Algunas aplicaciones utilizan el servicio de ubicación para ofrecer recomendaciones y ofertas personalizadas en función de su ubicación.

- Más comodidad: Algunas funciones, como el ajuste automático de la zona horaria, pueden activarse automáticamente mediante el servicio de ubicación .

Desventajas:

- Limitación de la privacidad: Cuando la ubicación está activada, las aplicaciones pueden rastrear y registrar su ubicación, lo que puede afectar a su privacidad.

- Mayor consumo de batería: El uso de la ubicación puede consumir la batería de su smartphone con mayor rapidez.

- Registro de datos: Cuando la ubicación está activada, su ubicación y los datos relacionados pueden ser registrados por su smartphone y posiblemente utilizados por terceros.

- Seguimiento por parte de terceros: Cuando la ubicación está activada, su ubicación puede ser rastreada por terceros, lo que puede causar problemas de seguridad.

3.3. Servicios en la nube

Los servicios en nube son servicios en línea que permiten a los usuarios almacenar y utilizar archivos, aplicaciones, bases de datos y otros recursos en una infraestructura externa. En lugar de almacenar estos recursos en el ordenador o servidor local del usuario, se almacenan en servidores de un centro de datos remoto y se accede a ellos a través de Internet.

Los servicios en la nube ofrecen una serie de ventajas y una de las más importantes es la flexibilidad que ofrecen. Los usuarios pueden acceder a sus datos y aplicaciones desde cualquier lugar con acceso a Internet y pueden trabajar desde cualquier dispositivo, ya sea un ordenador, una tableta o un smartphone. Además, pueden acceder a sus datos en cualquier momento y lugar siempre que dispongan de conexión a Internet.

Otra ventaja de los servicios en nube es que suelen ser escalables. Los usuarios pueden aumentar o disminuir su uso según lo necesiten, en función de cuánto espacio de almacenamiento o potencia computacional necesiten. Esto significa que sólo tienen que pagar por los recursos que realmente utilizan, en lugar de pagar por una cantidad fija de almacenamiento o potencia computacional.

Además, los servicios en la nube suelen ofrecer opciones automáticas de copia de seguridad y recuperación que pueden mejorar la seguridad y la disponibilidad de los datos y de las aplicaciones. Los usuarios no tienen que preocuparse de cómo hacer copias de seguridad y recuperar sus datos, ya que estas funciones suelen ser proporcionadas automáticamente por el servicio en la nube.

En general, los servicios en la nube ofrecen una forma sencilla, flexible y escalable de almacenar y utilizar datos y aplicaciones, lo que puede ser beneficioso tanto para los particulares como para las empresas.

A pesar de las muchas ventajas, los servicios en la nube también tienen algunas desventajas que deben tenerse en cuenta. Algunas de las desventajas más importantes son:

- Dependencia de la conexión a Internet: Los servicios en la nube requieren una conexión a Internet estable y rápida para poder utilizarse correctamente. Si la conexión a Internet falla o es inestable, pueden producirse retrasos o incluso la pérdida total del acceso a los datos y las aplicaciones.

- Seguridad de los datos: Cuando los datos se almacenan en un servidor en la nube, son accesibles a terceros, lo que aumenta el riesgo de pérdida, robo o manipulación de los datos. Sin embargo, hay medidas que los usuarios pueden tomar para mantener sus datos seguros, como utilizar contraseñas seguras y habilitar la autenticación multifactor.

- Protección de datos: Otra cuestión relacionada con los servicios en la nube es la protección de datos. A algunos usuarios les preocupa que sus datos personales se almacenen en servidores en nube y puedan acceder a ellos terceros o incluso organismos gubernamentales.

- Rentabilidad: Aunque los servicios en nube suelen ser escalables y flexibles, a la larga pueden resultar caros, sobre todo para las empresas que necesiten grandes cantidades de datos o potencia computacional.

- Control limitado: Cuando los datos se almacenan en un servidor en la nube, los usuarios suelen tener un control limitado sobre cómo se almacenan, copian o recuperan esos datos. Esto puede provocar problemas a la hora de cumplir los requisitos de protección de datos o de conformidad.

En general, los usuarios deben considerar detenidamente las ventajas y desventajas de los servicios en la nube antes de decidirse a utilizarlos. Si las ventajas superan a las desventajas y se toman las precauciones de seguridad adecuadas, los servicios en la nube pueden ser una forma útil y eficaz de almacenar y utilizar datos y aplicaciones.

3.4. Términos

Clickbait, Clickbaiting

El clickbaiting, término derivado de las palabras en inglés "click" (hacer clic) y "bait", (cebo), es una estrategia criticada usada en los medios digitales para promover contenido en la red mundial (World Wide Web/www.) con el propósito de incrementar las visitas a páginas y, por lo tanto, aumentar los ingresos publicitarios en línea, las suscripciones a contenido de pago o aumentar la notoriedad de la página o del autor.

Un clickbait generalmente consiste en un titular y un avance que generan curiosidad. Proporcionan al lector suficiente información para despertar su curiosidad, pero no lo suficiente para satisfacerla. El titular puede complementarse o reemplazarse por elementos gráficos que cumplan la misma función.

Los artículos detrás de un clickbait suelen estar preparados para compartirse rápidamente en redes sociales, lo que también aumenta el número de visitas.