Schutz vor Betrug und Identitätsmissbrauch

| Site: | Soteria H2020 awareness training |

| Course: | E-Training für persönliches Datenmanagement und Datenschutz |

| Book: | Schutz vor Betrug und Identitätsmissbrauch |

| Printed by: | Guest user |

| Date: | Wednesday, 4 February 2026, 2:20 PM |

1. Warum ist das wichtig?

Aufgaben wie Einkaufen, Bankgeschäfte oder Behördenwege werden immer häufiger online erledigt. Dabei müssen sensible Daten wie Passwörter oder Zahlungsdaten bekannt gegeben werden. Es ist daher für Nutzerinnen und Nutzer wichtig, Betrugsversuche erkennen zu können und sich entsprechend zu schützen.

Seriöse Unternehmen verschlüsseln den Datenaustausch und bieten sichere Zahlungswege an.

Kriminelle mit Betrugsabsichten versuchen, diese Passwörter und Zahlungsdaten auszuspionieren. Sie fragen auf unterschiedliche Arten sensible Informationen ab und verwenden diese missbräuchlich.

Und es gibt noch weitere betrügerische Methoden.

Phishing-E-Mails, betrügerische Gratis-Angebote, gefälschte Gewinnbenachrichtigungen, Ransomware, Love-Scams, unsichere Apps, Mehrwert-SMS, und Abofallen zählen zu den häufigsten Arten von Internet-Betrug.

Detailliertere Informationen zu aktuellen Betrugsversuchen erhalten Sie auch hier:

https://www.watchlist-internet.at/

https://www.onlinesicherheit.gv.at

2. Wie mache ich das?

Es gibt mehrere Dinge, die Sie beachten können, um sich vor Betrug und Identitätsmissbrauch im Internet zu schützen.

- Seien Sie vorsichtig bei Angeboten , die ungewöhnlich günstig sind. Vergleichen Sie Preise. Informieren Sie sich im Internet darüber, was andere Kunden und Kundinnen über einen Anbieter sagen. Wenn es überwiegend negative oder keine Bewertungen zu einem Online-Shop gibt, sollten Sie woanders einkaufen.

- Beachten Sie allfällige Gütesiegel oder Verbandsmitgliedschaften auf der Website des Verkäufers. Das Österreichisches E-Commerce-Gütezeichen kennzeichnet seriöse Online-Shops, die auf Qualität, Kundenfreundlichkeit und Sicherheit geprüft wurden.

- Vermeiden Sie Zahlungen im Voraus mittels Banküberweisung. Nutzen Sie sichere Zahlungsmittel und bei Auktionen zusätzlich Treuhandsysteme. Bei Käufen von Privatpersonen bestehen Sie – wenn möglich – auf eine persönliche Übergabe.

- Verwenden Sie starke Passwörter: Verwenden Sie für jeden Account ein eigenes, starkes Passwort.

- Aktualisieren Sie Ihre Software: Stellen Sie sicher, dass Ihre Computer und Mobilgeräte mit den neuesten Sicherheitsupdates aktualisiert sind. Dies hilft dabei, bekannte Sicherheitslücken zu schließen und schützt Sie vor Malware und anderen Bedrohungen.

- Seien Sie vorsichtig bei der Weitergabe von Informationen: Geben Sie niemals persönliche oder finanzielle Informationen wie Kreditkartennummern, Sozialversicherungsnummern oder Passwörter an Personen weiter, die Sie online treffen oder die Sie nicht kennen.

- Verwenden Sie nur sichere Websites: Achten Sie darauf, dass die Websites, die Sie besuchen, mit https beginnen. Dies bedeutet, dass die Website eine sichere Verbindung verwendet und Ihre Informationen bei der Übertragung verschlüsselt werden.

- Überprüfen Sie regelmäßig Ihre Bank- und Kreditkartenabrechnungen, um unautorisierte Transaktionen zu erkennen und schnell darauf reagieren zu können.

- Seien Sie vorsichtig bei E-Mails und Anhängen: Öffnen Sie keine E-Mails oder Anhänge von Personen, die Sie nicht kennen.

- Seien Sie vorsichtig bei E-Mails, die behaupten, von Ihrer Bank oder einem anderen Unternehmen zu stammen, und die Sie auffordern, persönliche Informationen preiszugeben oder auf einen Link zu klicken.

- Verwenden Sie Zwei-Faktor-Authentifizierung, wo immer dies möglich ist. Dadurch wird ein zusätzlicher Sicherheitscode benötigt, um auf Ihre Konten zuzugreifen, was den Zugriff auf Ihre Daten erschwert.

- Verwenden Sie eine Antiviren-Software auf Ihren Computern und Mobilgeräten, um Malware zu erkennen und zu entfernen.

- Verwenden Sie öffentliches WLAN nur mit Vorsicht, da es für Hacker leicht ist, Ihre Daten abzufangen. Verwenden Sie ein VPN, um Ihre Verbindung zu verschlüsseln und Ihre Daten zu schützen.

2.1. Sichere Verbindung

Sichere Verbindung bei der Datenübertragung bedeutet, dass die Daten bei der Übertragung geschützt sind und nicht von Dritten abgefangen oder manipuliert werden können. Eine sichere Verbindung wird normalerweise durch Verschlüsselung der Daten erreicht.

Es gibt verschiedene Methoden, um eine sichere Verbindung herzustellen, einschließlich SSL/TLS (Secure Sockets Layer/Transport Layer Security) für die Verschlüsselung von Webverbindungen, VPN (Virtual Private Network) für die sichere Verbindung zwischen entfernten Netzwerken oder Geräten und SSH (Secure Shell) für die sichere Fernsteuerung von Computern.

Eine sichere Verbindung ist besonders wichtig bei der Übertragung vertraulicher Informationen wie Benutzernamen, Passwörter, Kreditkarteninformationen oder anderen persönlichen Daten. Ohne eine sichere Verbindung können solche Informationen von Angreifern abgefangen und gestohlen werden.

Achten Sie daher auf eine sichere Verbindung und überprüfen Sie das Zertifikat.

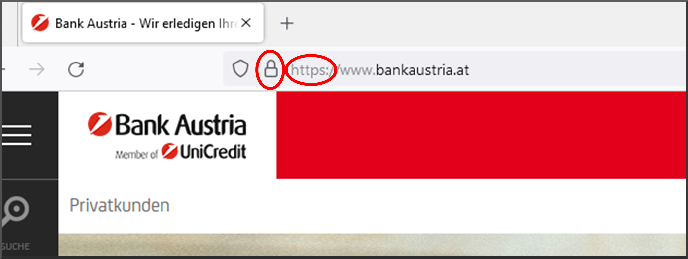

Eine sichere Verbindung erkennen Sie an https in der Web-Adresse.

Beispiel für eine sichere Verbindung:

Über das Schloss-Symbol können Sie das Zertifikat aufrufen und überprüfen.

Das Zertifikat einer Website ist ein digitales Dokument, das von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wird und die Identität der Website verifiziert. Es enthält Informationen wie den Namen der Website, den Namen der ausstellenden Zertifizierungsstelle, den Zweck des Zertifikats und die Gültigkeitsdauer des Zertifikats. Das Zertifikat enthält auch einen öffentlichen Schlüssel, der für die Verschlüsselung von Daten verwendet wird.

Das Zertifikat wird von der Website bereitgestellt und kann normalerweise überprüft werden, indem man auf das Schlosssymbol in der Adressleiste des Browsers klickt. Wenn das Zertifikat gültig ist, wird eine sichere Verbindung hergestellt und alle Daten, die zwischen dem Browser des Benutzers und der Website ausgetauscht werden, werden verschlüsselt.

Ein Zertifikat stellt sicher, dass die angezeigte Website tatsächlich die in der Adressleiste genannte ist, und dass die Daten verschlüsselt übertragen werden.

Wenn ein Benutzer auf eine Website zugreift, die kein gültiges Zertifikat hat, wird normalerweise eine Warnmeldung angezeigt, die darauf hinweist, dass die Verbindung möglicherweise nicht sicher ist. In diesem Fall sollten Benutzer vorsichtig sein und die Website nicht besuchen, es sei denn, sie sind sicher, dass die Website legitim ist und die Daten, die sie übertragen, nicht vertraulich sind.

2.2. Phishing erkennen

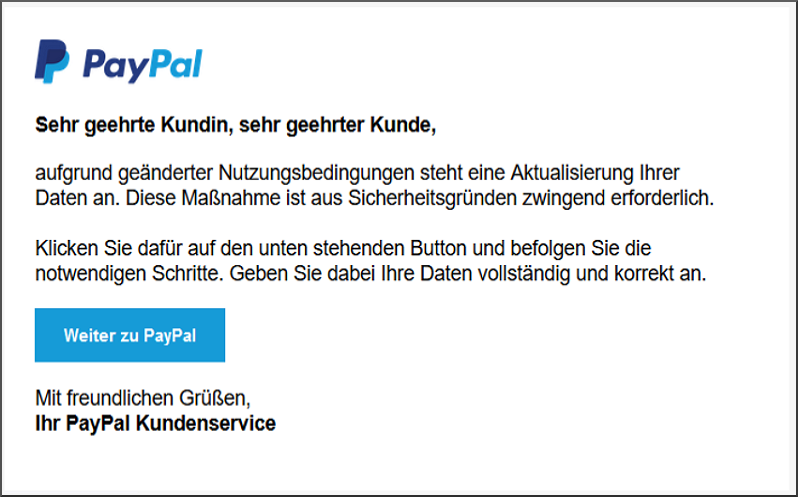

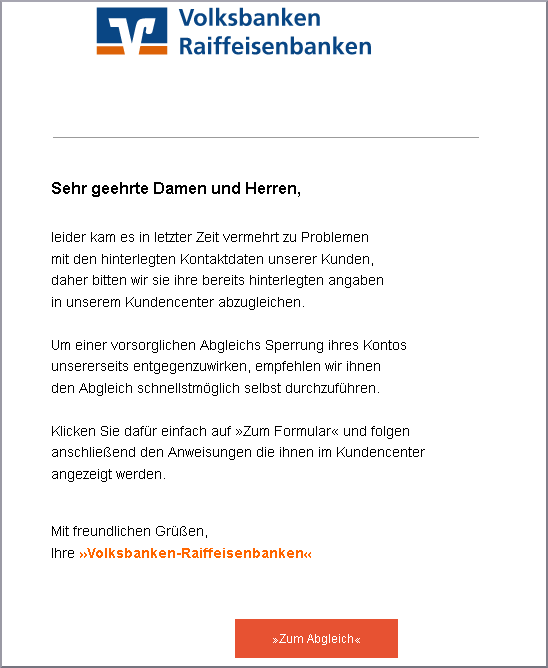

Phishing ist eine Form des Cyberangriffs, bei dem Betrüger versuchen, sensible Informationen wie Passwörter, Kreditkartennummern oder Bankdaten zu stehlen. Dies geschieht oft durch gefälschte E-Mails, die so aussehen, als kämen sie von einem vertrauenswürdigen Unternehmen wie einer Bank oder einem Zustelldienst, um den Empfänger dazu zu bringen, auf einen Link zu klicken und seine Daten auf einer gefälschten Website einzugeben. Klicken Sie nicht auf solche Links! Wenn Sie auf einen derartigen Link mit der Maus nur zeigen, können Sie in den meisten Fällen sehen, dass der Link zu einer ganz anderen Website führt.

Smishing: Bei dieser Form des Phishing wird eine SMS-Nachricht verwendet, um das Opfer dazu zu bringen, auf einen Link zu klicken oder eine gefälschte Webseite zu besuchen.

Vishing: Hierbei wird das Opfer telefonisch kontaktiert und versucht, es dazu zu bringen, seine Daten preiszugeben. Der Anrufer gibt sich oft als Mitarbeiter einer Bank oder eines anderen Unternehmens aus.

Beispiele für Phishing E-Mails

2.3. Was kann ich als Opfer tun?

Wenn Sie Opfer eines Cybercrime-Vorfalls geworden sind, gibt es eine Reihe von Maßnahmen, die Sie ergreifen können, um Ihre Situation zu bewältigen und den Schaden zu minimieren. Hier sind einige wichtige Schritte, die Sie unternehmen sollten:

- Informieren Sie die Strafverfolgungsbehörden: Melden Sie den Vorfall bei der örtlichen Polizei oder anderen zuständigen Behörden. Geben Sie alle relevanten Informationen an, einschließlich der Details des Vorfalls, möglicherweise bekannter Täter oder verdächtiger Aktivitäten.

- Bewahren Sie Beweise auf: Machen Sie Screenshots, kopieren Sie E-Mails oder andere digitale Beweise, die den Vorfall dokumentieren. Diese Beweise können später bei Ermittlungen oder rechtlichen Schritten nützlich sein.

- Ändern Sie Ihre Passwörter: Wenn Sie den Verdacht haben, dass Ihre Konten kompromittiert wurden, ändern Sie sofort alle betroffenen Passwörter. Verwenden Sie starke, eindeutige Passwörter und aktivieren Sie die Zwei-Faktor-Authentifizierung, wenn verfügbar.

- Benachrichtigen Sie Ihre Bank und Kreditkartenunternehmen: Wenn Finanzinformationen betroffen sind, kontaktieren Sie umgehend Ihre Bank und/oder Kreditkartenunternehmen, um verdächtige Aktivitäten zu melden und möglicherweise Karten zu sperren oder Transaktionen rückgängig zu machen.

- Überprüfen Sie Ihre Kontoaktivitäten: Gehen Sie Ihre Bank- und Kreditkartenabrechnungen, Online-Konten und andere finanzielle Transaktionen sorgfältig durch, um unautorisierte Aktivitäten zu erkennen. Melden Sie verdächtige Vorfälle sofort.

- Melden Sie den Vorfall an die entsprechenden Organisationen: Cybercrime kann Auswirkungen auf verschiedene Bereiche haben. Melden Sie den Vorfall an die zuständigen Stellen, wie beispielsweise an Ihren Internetdienstanbieter, Ihren E-Mail-Dienstanbieter oder die sozialen Medienplattformen, auf denen Sie aktiv sind.

- Überprüfen Sie Ihre Computer- und Netzwerksicherheit: Führen Sie umfassende Virenscans auf Ihren Computern und anderen Geräten durch, um eventuelle Malware oder andere schädliche Programme zu entdecken. Aktualisieren Sie Ihre Betriebssysteme, Anwendungen und Antivirenprogramme auf die neuesten Versionen.

- Erwägen Sie den Kontakt zu Experten: Wenn der Vorfall schwerwiegend ist oder Sie Schwierigkeiten haben, den Schaden zu bewältigen, ziehen Sie in Erwägung, sich an Experten wie Anwälte, IT-Sicherheitsspezialisten oder Opferhilfeorganisationen zu wenden. Sie können Ihnen bei der Bewältigung des Vorfalls und der Wiederherstellung Ihrer Sicherheit behilflich sein.

Wichtig ist es, schnell zu handeln, um den Schaden zu minimieren und weitere Risiken zu vermeiden. Jeder Vorfall ist einzigartig, und die genauen Schritte können je nach Art des Cybercrime-Vorfalls variieren.

3. Weiterführende Erklärungen

In diesem Kapitel gibt es weiterführende Erklärungen zu bestimmten Themen.

Bitte wählen Sie aus dem Inhaltsverzeichnis auf der rechten Seite.

3.1. Impressum

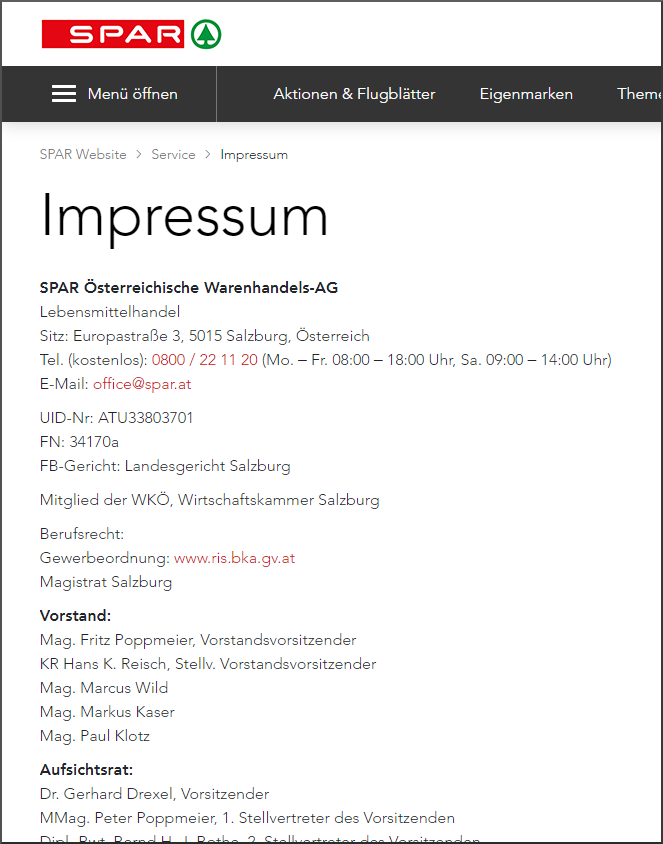

In Österreich gilt auf Grund mehrerer gesetzlicher Bestimmungen eine sogenannte "Impressumspflicht" für Websites.

Anhand des Impressums können Sie Rückschlüsse auf die Vertrauenswürdigkeit einer Website ziehen. Oft befindet sich der Link zum Impressum am unteren Ende der Webseiten.

Denn im Impressum müssen Informationen zur Website bekanntgegeben werden. Bei kommerziellen Websites mit Online-Shop müssen z. B. folgende Informationen angegeben werden:

- Name der Online-Shop-Betreiberin/des Online-Shop-Betreibers oder ihre/seine Firma

- Die geografische Anschrift, unter der das Unternehmen niedergelassen ist

- Angaben, aufgrund deren die Nutzerinnen/Nutzer mit der Online-Shop-Betreiberin/dem Online-Shop-Betreiber rasch und unmittelbar in Verbindung treten können und ihre/seine E-Mail-Adresse

- Wenn vorhanden, die Firmenbuchnummer und das Firmenbuchgericht

- Wenn die Tätigkeit einer behördlichen Aufsicht unterliegt, die zuständige Aufsichtsbehörde,

- Bei Online-Shop-Betreiberinnen/Online-Shop-Betreibern, die gewerbe- oder berufsrechtlichen Vorschriften unterliegen, die Kammer, den Berufsverband oder ähnliche Einrichtungen, der die Online-Shop-Betreiberin/der Online-Shop-Betreiber angehört

- Berufsbezeichnung und Mitgliedstaat, in dem die Berufsbezeichnung verliehen worden ist

- Hinweis auf die anwendbaren gewerbe- oder berufsrechtlichen Vorschriften und auch einen Zugang zu diesen Vorschriften

- Wenn vorhanden, Umsatzsteuer-Identifikationsnummer

- Standort der Gewerbeberechtigung, wenn das Unternehmen nicht im Firmenbuch eingetragen ist

Beispiele für Impressum:

3.2. Links zu Websites mit weiteren Informationen

Nachfolgend sind Links zu Websites mit weiteren Informationen aufgelistet:

Watchlist Internet – Online-Betrug, -Fallen & -Fakes im Blick (watchlist-internet.at)

Online Threat Alerts (OTA) - Web, Internet and Cyber Threats

3.3. Online-Betrug und Identitätsdiebstahl beim Einkaufen

Betrüger erstellen gefälschte Online-Shops, die hochwertige Produkte zu sehr niedrigen Preisen anbieten. Sie nehmen Zahlungen entgegen, liefern jedoch entweder minderwertige Produkte oder liefern überhaupt nichts. Opfer verlieren ihr Geld und erhalten keine Ware.

Diese gefälschten Shops sehen oft täuschend echt aus und bieten hochwertige Produkte zu extrem niedrigen Preisen an, um potenzielle Käufer anzulocken. Die betrügerischen Händler investieren oft viel Zeit und Mühe, um ihre gefälschten Websites professionell aussehen zu lassen. Sie verwenden Bilder und Beschreibungen von echten Produkten, um das Vertrauen der Käufer zu gewinnen.

Wenn ein Kunde eine Bestellung aufgibt und für den Kauf bezahlt, erhalten die Betrüger das Geld.

Daraufhin erfolgt keine Lieferung, oder die Lieferung minderwertiger oder gefälschter Ware.

In einigen betrügerischen Online-Shops werden Kunden aufgefordert, persönliche Informationen wie Kreditkartendaten, Sozialversicherungsnummern oder Adressen einzugeben. Diese Informationen können von den Betrügern in der Folge für Identitätsdiebstahl und andere betrügerische Zwecke verwendet werden.

Es sind auch Fälle bekannt, bei welchen Betrüger seriöse Online-Shops manipuliert haben, z. B. werden die Weiterleitungen für den Bezahlvorgang manipuliert. Daher ist es wichtig zu überprüfen, ob eine Weiterleitung zum richtigen Bezahldienst erfolgt.

3.4. Online-Dating-Betrug

Online-Dating-Betrug tritt auf, wenn Betrüger auf Dating-Plattformen versuchen die Aufmerksamkeit und das Vertrauen anderer Nutzer zu gewinnen. Zu den betrügerischen Zielen zählen z. B. finanzieller Gewinn, Identitätsdiebstahl oder emotionale Manipulation. Hier sind einige Beispiele:

- Romantischer Betrug: Betrüger geben vor, sich in ihr potenzielles Opfer zu verlieben, indem sie gefälschte Profile verwenden und eine intensive Online-Beziehung aufbauen. Sobald eine emotionale Verbindung hergestellt ist, bitten sie oft um finanzielle Unterstützung, indem sie vorgeben, in finanziellen Schwierigkeiten zu sein oder dringende medizinische Ausgaben zu haben.

- Identitätsdiebstahl: In einigen Fällen nutzen Betrüger Online-Dating-Plattformen, um persönliche Informationen von Opfern zu sammeln. Diese Informationen können für Identitätsdiebstahl und andere betrügerische Aktivitäten verwendet werden.

- Catfishing: Betrüger können gefälschte Profile verwenden, um sich als eine andere Person auszugeben, oft Prominente oder attraktive Personen. Sie nutzen diese gefälschten Identitäten, um Menschen zu täuschen, persönliche Informationen zu sammeln oder emotional zu manipulieren.

3.5. Sexting

Sexting bezieht sich auf den Austausch von intimen, sexuell expliziten Nachrichten, Bildern oder Videos über das Internet. Selbstverständlich kann das einvernehmlich zwischen den beteiligten Personen stattfinden. Allerdings gibt es auch Fälle, in denen Sexting unerwünschte Folgen hat und/oder auch strafbar ist. Hier sind einige Beispiele:

- Sextortion: Betrüger können Sexting-Nachrichten oder -Bilder nutzen, um ihre Opfer zu erpressen. Sie drohen damit, die intimen Inhalte zu veröffentlichen oder an Freunde und Familie zu schicken, es sei denn, das Opfer zahlt Geld oder erfüllt ihre Forderungen.

- Verbreitung ohne Einwilligung: In einigen Fällen teilt eine Person, die an Sexting beteiligt war, die erhaltenen intimen Inhalte ohne Zustimmung der anderen Person. Dies kann zu peinlichen oder schädigenden Situationen führen und die Privatsphäre und das Wohlbefinden der Betroffenen verletzen.

Eine derartige Verbreitung ist strafbar, ebenso wie die Verbreitung von expliziten Inhalten von Minderjährigen.

Bedenken Sie in diesem Zusammenhang mögliche Risiken. Vor allem, dass Sie die Kontrolle über im Internet geteilte Inhalte verlieren.